Detect lateral movement risk in the cloud

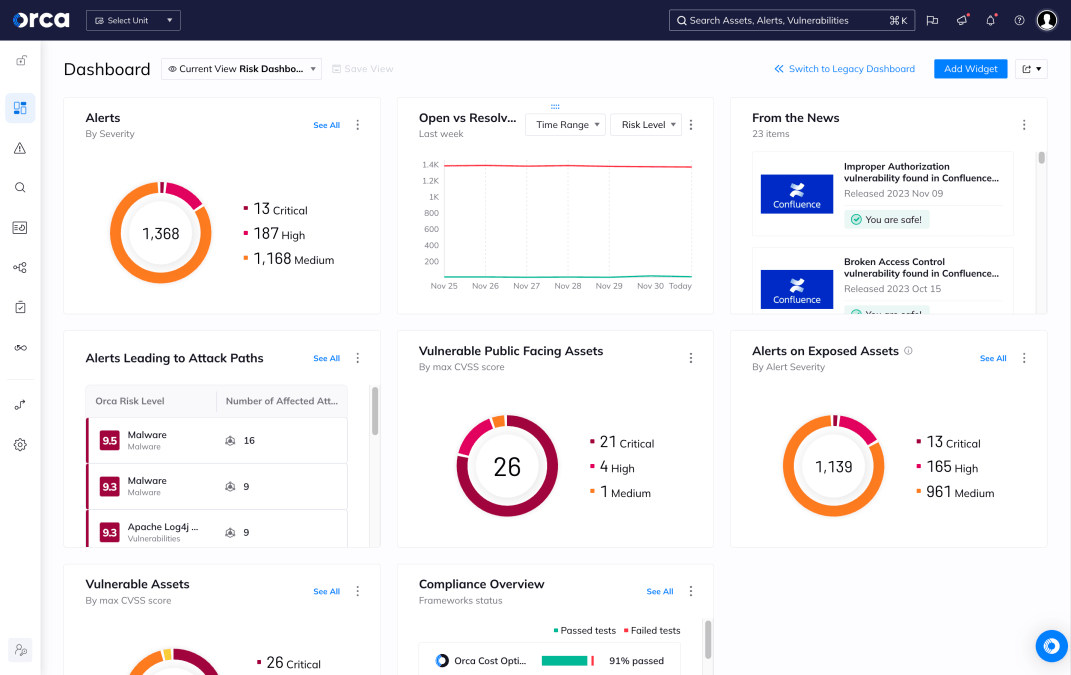

Orca detects risks and vulnerabilities that could enable lateral movement in your cloud estate and recommends remediation steps to strengthen your security posture.

MISPLACED YOUR KEYS?

Exposed keys enable lateral movement

Attackers often exploit multiple assets to reach their end goal. They use their initial foothold to scan connected assets for unencrypted keys and other information that might allow them to move to the next target.

- 43.9% of organizations have internet-facing workloads that contain secrets and credentials that increase the risk of a data breach or lateral movement.

- Many solutions detect lateral movement only after it has occurred or are blind to crucial contextual information, such as access to the public internet, that would otherwise trigger an alert.

Discover and remediate lateral movement risk

Orca is the only vendor that effectively identifies unprotected keys, passwords, and other information that an attacker could use to move laterally in your environment.

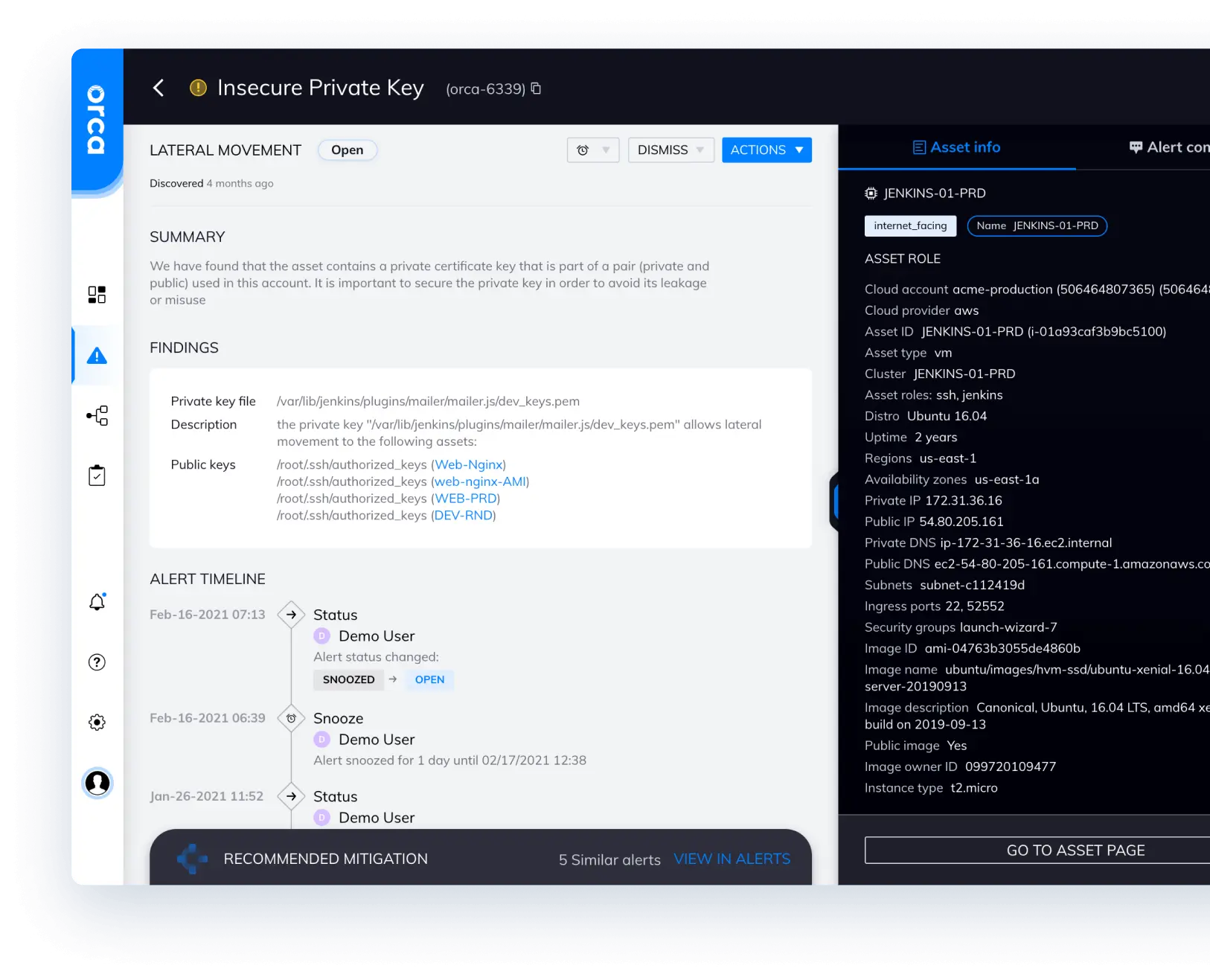

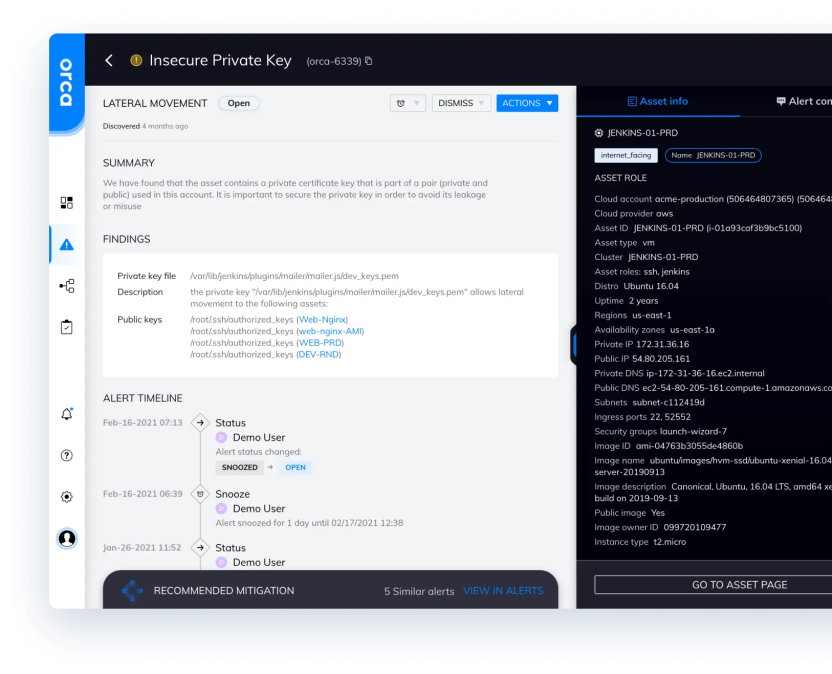

Detect insecure private keys

Orca scans each machine’s filesystem for private keys, creates hashes, and then scans all other assets for authorized public key configurations with matching hashes. In addition to keys, Orca provides key-related information such as:

- Paths to insecurely stored keys

- Identities of assets that can be accessed with exposed keys

- Exposed secrets on serverless function compute resources

read the blog

Not All Lateral Movement Detection Is the Same

Prevent lateral movement attacks

Servers A and B never communicate with one another, yet Server A has a key that allows root access to Server B.

Most tools would fail to report lateral movement risk because there is no traffic between the two machines. However, Orca would detect this risk because it is contextually aware of the connection (the exposed key to Server B) between the assets.

Find exposed credentials before your adversaries

Attackers often search for credentials that have been exposed inadvertently during the software development process. Orca detects these risks by scanning the following:

- Shell histories for inadvertently stored passwords

- Git repositories for keys and access credentials

- Development-related systems that might be storing public cloud keys

read the Blog

Identify Lateral Movement Risks in Your Cloud