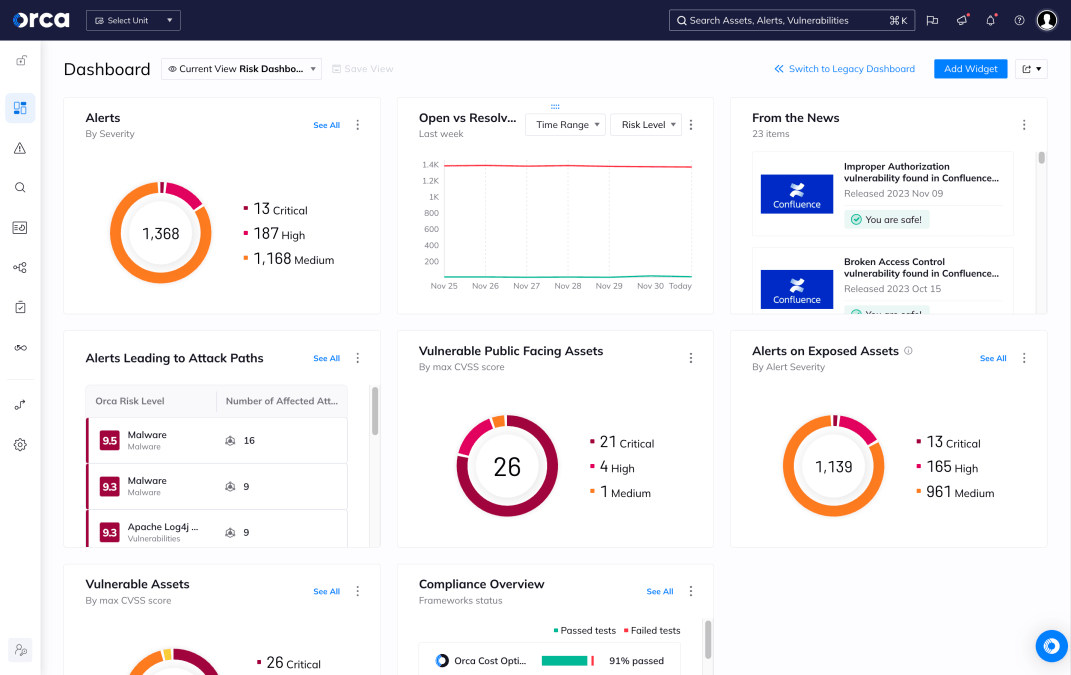

Solutions in Action

Organizations Around the World Are Using Orca to Adapt to Anything

Orca adds value practically from the first day of use. With other tools, we wait months to see value coming from them.”

Vivek Menon

VP & CISO, Digital Turbine

Additional Case Studies